Podczas audytów bezpieczeństwa CMS Joomla lub WordPress ukryty kod reklamowy (np. linki do aptek) lub typowo złośliwy – znajdowałem w różnych miejscach, na ogół był to plik index.php (szablonu lub w głównym folderze), czy przekierowania w .htaccess – ale w pliku CSS – widziałem po raz pierwszy. Co gorsze, plik ten miał dokładnie tą samą datę co pozostałe pliki, więc gdyby nie to, że sprawdzałem plik po pliku tworzący szablon, nigdy bym się nie domyślił. Bardzo sprytne, ale z drugiej strony przerażające – prawda.

Co zatem robić kiedy na stronie internetowej klienta znajdziesz cudze, nieautoryzowane reklamy w stopce?

Po pierwsze na chwilę przełącz szablon na inny, aby się upewnić, czy „złośliwy” lub reklamowy kod jest zintegrowany z szablonem jak było w tym przypadku, czy zaszyty w samej Joomla! (bez względu na wykorzystaną wersje).

Krok drugi, ponieważ bardzo sporadycznie te linki są wklejone jako takie, możesz zacząć szukać we wszystkich plikach(!) frazy ” base64_decode( ” – gdyż właśnie za pomocą kodowania ukrywane są te odnośniki!

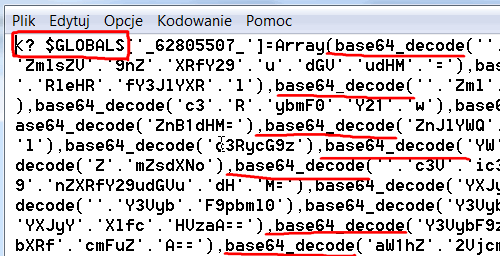

Wygląd podejrzanego kodu zawierającego w sobie kilka linków

Czasami owa fraza występuje z plikach zdrowych, ale zwróć uwagę na to jaki ciąg znaków jest w nawiasie po. Ale jeśli zauważysz, że jest on podejrzanie długi, powtarza się kilkukrotnie oraz jest dzielony, masz prawo być podejrzliwy (zobacz zrzut ekranu). Ponadto można skorzystać z dekoderów base64, aby przekonać się co kryje się pod tymi ciągami znaków.

Ilość wystąpień base64decode – sugeruje złośliwy kod

Co zrobić jeśli znajdziesz podejrzany kod w pliku(ach) ?

- Wyłącz stronę na jakiś czas, aby nie zarażać i jednocześnie zrażać internatów (klientów).

- Upewnij się, że również plik .htaccess nie został zmodyfikowany przez kogoś, jeśli nie jesteś pewny – zastąp go oryginalnym z instalacji Joomla (zmieniając nazwę pliku htaccess.txt).

- Dla swojej ciekawości lub/oraz pewności, że to akurat ten link uległ atakowi – sprawdź kilka dłuższych fraz, dekodując je za pomocą narzędzia online: www.base64decode.org

- Skasuj albo cały plik i zastąp go czystym z instalacji Joomla! lub pobranego ze strony producenta(!) szablonu, albo rozszerzenia.

- Jeśli z jakiegoś powodu nie masz dostępu do „czystego” źródła usuń ten fragment, na ogół od „<?” do „?>”.

Pamiętaj, żaden z szanujących się producentów szablonów dla Joomla! nie stosuje tej metody szyfrowania kodu. Szablony rozpowszechniane za pomocą zagranicznych blogów (np. chińskich, tureckich) na ogół mają ów niespodziankę zaszytą, nawet jeśli ów szablon jest(był) darmowy. Czemu? Prawdopodobnie, aby zwróciło się właścicielowi serwisu prowadzenie bloga, gdyż oprócz tego zajęcia zajmuje się pozycjonowaniem lub hackowaniem.

Uwaga, w przypadku komponentów ten ciąg znaków może i występuje np. w Akeeba Backup, AdminTools, RSFirewall, JSN PowerAdmin etc. Dlatego warto wcześniej pobrać „czystą” instalkę ze strony producenta i zeskanować – nim zaczniemy ręczne wycinanie. Na szczęście w modułach na ogół ten problem nie występuje, ponieważ nie są celem ataku, chyba że od momentu instalacji były już przygotowane do publikacji tego typu treści (np. ukrytych linków).

Czemu linki reklamowe są „gorsze” od typowego zastąpienia strony startowej?

Ponieważ może upłynąć wiele miesięcy, kiedy przez przypadek ktoś lub ty sam odkryjesz, że bezpłatnie (i bezwiednie) reklamujesz zagraniczne serwisy ogłoszeniowe, sklepy internetowe lub wspomagacze dla męskości. A pamiętaj dzięki temu on zarabia, a ty nie.

Ja znalazłem w popularnym komponencie od Akeeby. Wycinać?

Nie, akurat w tym nie.

Doskonały artykuł na temat usuwania reklam ze stopki szablonu Joomla. Znalezienie cudzych nieautoryzowanych stopek w Twojej witrynie, ukrytych linków, z pewnością będzie miało negatywny wpływ na wygodę użytkownika i doprowadzi do obniżenia rankingu SEO. Używanie dekoderów base64, aby dowiedzieć się, co jest ukryte pod tymi ciągami. I dziękuję za dostarczenie rozwiązania, jeśli znajdziesz podejrzany kod w pliku.